قالب های فارسی وردپرس 1

این وبلاگ جهت دسترسی آسان شما عزیزان به قالب های برتر وردپرس به صورت فارسی تدوین و راه اندازی شده است.قالب های فارسی وردپرس 1

این وبلاگ جهت دسترسی آسان شما عزیزان به قالب های برتر وردپرس به صورت فارسی تدوین و راه اندازی شده است.پاوربانک چیست و چه کاربردی دارد؟

اکثر ما با شرایطی روبرو شدهایم که خارج از منزل یا در سفر هستیم و امکان شارژ کردن تلفن همراهمان را با برق شهر نداریم. در چنین شرایطی داشتن یک پاوربانک خوب میتوند مشکل موجود را بهخوبی حل کند. اما پس از مراجعه به بازار و مواجهه با طبف گستردهای از انواع پاوربانک با مشخصات فنی و قیمت متفاوت، انتخاب نمونهی ایدهآل کمی دشوار خواهد بود. در ادامه به تشریح موارد لازم برای خرید پاوربانکی ایدهآل با توجه به نیاز هر یک از کاربران، پرداخته شده است.

پاوربانک چیست و چه کاربردی دارد؟

پاوربانک تبلیغاتی نوعی باتری یدک یا اضافی است که در صورت اتمام شارژ باتری دستگاه هوشمند، میتوانید با کمک آن دستگاه خود را مجددا شارژ کنید. پاوربانک با نامهای دیگر همچون شارژ همراه، باتری یدک و باتری اضافی هم شناخته میشود؛ ولی عموما این ابزار جانبی، همان پاوربانک یا بانک شارژ نامیده میشود. یکی از ویژگیهای اصلی این دستگاه، قابلیت حمل بالای آن است.

و هر وقت مطلب دیگه ای رو خواستی، دیگه اینجا نمیای دستی لینک بدی. اون طرف لینک هارو داری نگاه کن

به همین سادگی

اصول پایه ای سئو

ادوبی دو آسیبپذیری بحرانی در Acrobat and Reader را برطرف کرد

در آخرین بهروزرسانی منتشرشده توسط ادوبی، دو آسیبپذیری بحرانی در محصول Acrobat and Reader روی پلتفرمهای ویندوز و مک رفع شده است. اطلاعات تکمیلی دربارهی این آسیبپذیریها منتشر نشده است، اما مشخص شده که آسیبپذیریها از نوع Privilege Escalation و Code Execution هستند. این آسیبپذیریها توسط عبدالعزیز حریری و سباستین اپلت از تیم تحقیقاتامنیت سایبری Trend Micro's Zero Day Initiative گزارش شدهاند.

آسیبپذیری اول که با شناسهی CVE-2018-16011 توسط اپلت گزارش شده است، از نوع باگ Use After Free بوده که باعث اجرای کُدها یا دستورهای دلخواه هکر میشود. نفوذگر با تشویق قربانی به باز کردن فایل PDF آلوده توسط نسخهی آسیبپذیر Acrobat and Reader باعث میشود که بدون داشتن مجوز دسترسی، دستورهای مخربی را روی سیستم قربانی، بدون اطلاع او اجرا کند و درنهایت برنامهی آلودهای روی سیستم قربانی اجرا کند.

آسیبپذیری دوم که با شناسهی CVE-2018-19725 توسط حریری گزارش شده، با دور زدن تمهید امنیتی، باعث بهوجود آمدن آسیبپذیری Privilege Escalation میشود که امکان بالا بردن سطح دسترسی نفوذگر به سیستم قربانی را فراهم میکند. این دو آسیبپذیری دارای درجه اهمیت بحرانی هستند اما بهدلیل اینکه شرکت ادوبی گزارشی مبنی بر استفاده از این آسیبپذیریها در سطح وسیع را دریافت نکرده، رتبهی اولویت آنها را در سطح پایینی قرار داده است.

مقالههای مرتبط:

نسخهی 2015.006.30461 و قدیمیتر، نسخهی 2017.001.30110 و قدیمیتر، نسخهی 2019.010.20064 و قدیمیتر از برنامهی Acrobat and Reader روی پلتفرمهای ویندوزی و macOS دارای آسیبپذیریهای فوق هستند. ادوبی اعلام کرد که در نسخههای 2015.006.30464، 2017.011.30113 و 2019.010.20069 که بهتازگی منتشر شده است، آسیبپذیریهای فوق رفع شده و اکیداً به کاربران توصیه میکند که آخرین نسخهی منتشرشده را دریافت و نصب کنند.

گیت هاب میزبان بیشترین حجم از کدهای مخرب استخراج ارز دیجیتال است

مجرمان اینترنتی، کدهای مخرب استخراج ارز دیجیتال را در وبسایتها تزریق میکنند تا در زمان مرور آنها توسط کاربر، از قدرت پردازشی کامپیوتر او برای استخراج ارز و واریز به حسابهای مجرمان استفاده شود. این افراد، ارز مونرو را بیش از همهی ارزها ترجیح میدهند. تحقیقات جدید، میزان حدودی درآمد مجرمان سایبری از بردافزارهای استخراج ارز دیجیتال را روشن کرده است.

وبسایت کویندسک در گزارش جدید خود، از نتایج تحقیقاتی پیرامون استخراج غیرقانونی ارز دیجیتال پرده برداشت. محققان دانشگاههای مادرید و کینگ کالج لندن، در تحقیقات خود، مقدار درآمد مجرمان سایبری را ۷۲۰ هزار مونرو (حدود ۴.۳۲ درصد از مونرو در گردش در جهان) بیان کردند.

مقالههای مرتبط:

درآمد دقیق مجرمان سایبری از استخراج غیرقانونی ارز دیجیتال، به زمانی بستگی دارد که آنها ارزهای خود را به پول نقد تبدیل کنند. البته محققان رقم حدودی ۵۷ میلیون دلار، یعنی ۱.۲ میلیون دلار در هر ماه در ۴ سال گذشته را برای این درآمد تخمین میزنند.

در جریان تحقیقات مذکور مشخص شد که وبسایت مشهور مخزن کدهای کامپیوتری یعنی GitHub، بیش از هر وبسایت دیگر میزبان کدهای مخرب استخراج ارز دیجیتال است.

بررسی دقیق اقدامات خرابکارانهی مجرمان سایبری، مقصد ارزهای استخراجشده را نیز بهروشنی مشخص میکند. وقتی مجرمان، قدرت پردازشی کامپیوتر قربانی را برای استخراج ارز رمزنگاریشده میدزدند، دو استراتژی کلی خواهند داشت. یکی از استراتژیها، ملحق شدن به یک مجموعهی استخراج موسومبه Mining Pool و دیگری، استخراج انفرادی ارز است.

استفاده از مجموعههای استخراجی یا استخر ماینینگ، مزیتهای خاص خود را دارد. نکتهی اول، شانس بیشتر در کسب درآمد با عضویت در استخر است؛ چرا که گروههای با اعضای بیشتر، احتمال بیشتری برای تأیید شدن بلوکهای استخراجشده دارند. بهعلاوه، نیاز به تجهیزات ویژهی ماینینگ نیز با عضویت در این گروهها، کاهش مییابد.

نکتهی واضح تحقیقات پیرامون استخراج غیرقانونی ارز دیجیتال آن است که اکثر ارز مونرو استخراجشده ازطریق کمپینهای سرقتی، به یک استخر استخراج بهنام crypto-pool مرتبط میشود. تا به امروز، اعضای این گروه حداقل ۴۳۵/۶۸۹ مونور با ارزش تقریبی ۴۷ میلیون دلار استخراج کردهاند.

| استخر استخراج | مقدار مونروی استخراج شده | تعداد کیف پول | ارزش به دلار |

|---|---|---|---|

| cruto-pool | ۴۳۵،۶۸۹ | ۴۸۹ | ۴۶،۹۷۸،۶۷۷ |

| dwarfpool | ۱۷۹،۰۹۳ | ۴۵۷ | ۱،۱۵۲۲۵۳ |

| minexmr | ۸۴،۶۵۲ | ۶۴۱ | ۵،۹۱۶،۳۹۹ |

| prohash | ۱۳،۰۴۷ | ۵۵ | ۳۱۱،۴۷۳ |

| monerohash | ۵،۲۴۵ | ۲۲۴ | ۶۴۲،۸۷۲ |

| nanopool | ۴،۵۸۱ | ۳۳۶ | ۸۰۵،۹۴۹ |

| ppxxmr | ۳،۸۷۴ | ۱۸۴ | ۵۱۹۷۷۴ |

| supportxmr | ۲،۸۶۱ | ۵۰۸ | ۳۶۴،۱۹۹ |

| hashvault | ۱،۰۵۹ | ۳۷۵ | ۱۲۶،۱۸۰ |

| xmrpool | ۱۲۱ | ۵۴ | ۲۱،۱۷۱ |

| moneropool | ۲۳ | ۱۴۱ | ۳،۱۶۱ |

| bohemianpool | ۲ | ۱۶ | ۳۳۴ |

ما متوجه شدیم با اینکه اکثر کمپینهای سرقت درآمد پایینی دارند، اما تعداد محدودی از آنها سوددهی سرسامآوری داشتهاند. درنتیجه، هستهی اصلی این فعالیت خرابکارانه، در انحصار گروه کوچکی از بازیگران ثروتمند است.

نقش گیتهاب و وبسایتهای قانونی دیگر

سرویسهای قانونی و مشهور همچون گیت هاب و دراپباکس، منابع مناسبی برای سوءاستفادهی مجرمان سایبری هستند. این افراد از سرویسهای فوق برای توزیع هرچه آسانتر بدافزارهای ماینینگ استفاده میکنند.

مجرمان استخراج ارز دیجیتال یا Cryptojackers از ابزارهایی شبیهبه ویروس اسب تروا استفاده میکنند که کاربر نهایی را مجبور به دانلود و نصب بدافزارهای دیگر میکند. در اکثر مواقع، این بدافزارها، ابزارهای استخراج مونور را از گیتهاب دانلود میکنند. در ادامهی گزارش تحقیقاتی آمده است:

ما به این نتیجه رسیدیم گه گیتهاب، مشهورترین وبسایت مورد استفاده برای میزبانی از بدافزارهای استخراج ارز دیجیتال است؛ چرا که اکثر ابزارهای استخراج ارز دیجیتال بهصورت مستقیم از آنجا دانلود میشوند. بهعلاوه، گیتهاب میزبان انواع نسخههای ماینر اصلاحشده و تغییریافته نیز هست.

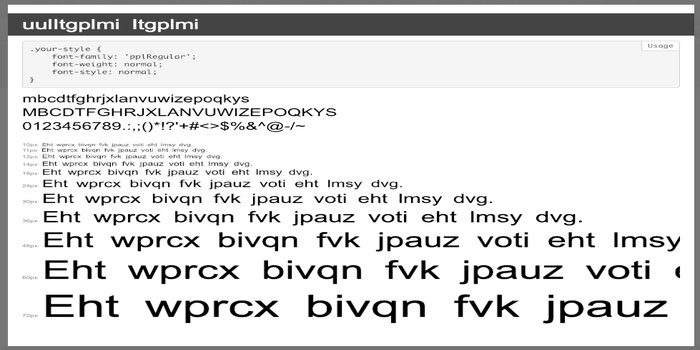

استفاده از Web Font برای مخفی کردن حملات فیشینگ

نفوذگران تکنیک جدیدی را برای مبهمسازی کُدهای صفحات جعلی در طراحی حملات فیشینگ ابداع کردهاند و از Web Fonts بهگونهای استفاده میکنند که پیادهسازی و جایگزینی کُدهای رمزگونه مانند متن ساده به نظر میآید. هنگامی که مرورگر کُدهای صفحات جعلی را ترجمه میکند و برای کاربر نمایش میدهد، کاربر صفحهای را مشاهده میکند که تنها برای دزدیدن اطلاعات شخصی طراحی شده است و کُدگذاری آن بهگونهای توسط توابع خاصی از جاوااسکریپت صورت میگیرد که تشخیص آن سخت است.

مقالههای مرتبط:

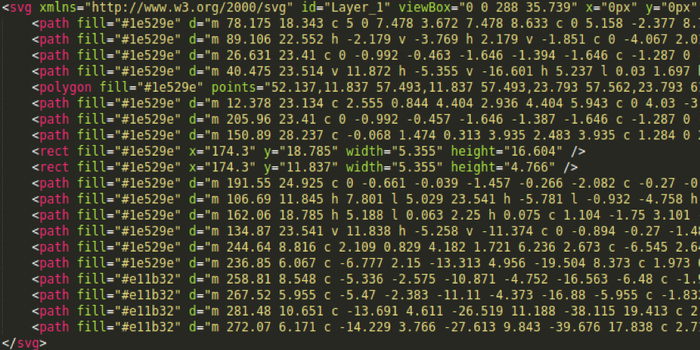

استفاده از جایگزینی کاراکترها بهصورت رمزگونه، تکنیک جدیدی بهشمار نمیآید و بازگردانی کُدها و متنها به حالت اولیه توسط سیستمهای خودکار سختی به همراه ندارد. اما نوآوری جدیدی که در این حملات به کار رفته، عدم استفاده از توابع جاوااسکریپت برای جایگزینی بوده و بهجای آن، استفاده از کُدهای CSS است. این حمله فقط با استفاده از دو فونت woff و woff2 که با الگوریتم رمزنگاری base64 مخفی شدهاند، صورت میگیرد. محققان توانایی تشخیص صفحات جعلی را کسب کردهاند که از فونتهای خاص برای ترجمه شدن در مرورگر و نمایش بهصورت متن ساده استفاده میکنند.

طبق گزارش محققان، فونت WOFF باید خروجی استانداردی از حروف الفبا را برای استفاده در صفحات وب فراهم سازد و انتظار میرود توانایی جایگزینی آن با هر یک از حروف الفبا بهصورت کامل امکانپذیر باشد؛ اما مشاهده میکنیم در حملهی فوق، متن مورد استفاده توسط این فونت در صفحه وجود ندارد ولی در مرورگر نمایش داده میشود. همچنین برای فریب بیشتر در این نوع از حملات فیشینگ، نفودگران از فُرمت SVG استفاده میکنند که میتواند ازطریق کُد، کاراکترهای مورد نظر روی مرورگر را به کاربر نمایش دهد و راه تشخیص را سختتر کند.

این روش از ژوئن ۲۰۱۸ توسط نفوذگران در ابزارهای اتوماتیک مخصوص حملات Phishing مورد استفاده قرار گرفته است که محققان در ماه گذشته موفق به کشف آن شدهاند. این نشان میدهد که ممکن است در گذشته فریمورکهای مخرب دیگری برای طراحی حملات فیشینگ این روش استفاده کرده باشند.